突然届いた「EZwebメールアカウント再認証のお願い」というメール。あなたが今感じている不安や疑問は、まさに正しい警戒心の表れです。2025年10月現在、このようなメールの大半はフィッシング詐欺である可能性が極めて高く、実際に多くの方が同じメールを受信し、不安を感じています。

本記事では、届いたメールが本物か詐欺かを判断するための具体的な方法、フィッシング詐欺の最新手口、そして被害を防ぐための実践的な対策まで、あらゆる角度から徹底解説します。

【結論】今回のメールは詐欺の可能性が極めて高い

まず最初に結論をお伝えします。あなたが受信したEZwebメールアカウント再認証のメールは、フィッシング詐欺である可能性が極めて高いと判断できます。

なぜ詐欺だと判断できるのか?決定的な5つの証拠

1. マイauアプリに通知がない矛盾 KDDIやauが本当に重要な手続きを求める場合、メールだけでなく、マイauアプリ内にも必ず通知が表示されます。メールだけで完結する重要な手続きは存在しません。あなたがマイauアプリで確認しても該当するお知らせが見当たらなかったという事実が、このメールが偽物である最大の証拠です。

2. 送信者アドレス「noreply@au.com」の偽装可能性 一見すると公式ドメイン「au.com」から送信されているように見えますが、メールアドレスは技術的に簡単に偽装できます。実際、2025年8月のフィッシング対策協議会の報告によると、なりすましフィッシングメールは全体の約40.7%を占めており、増加傾向にあります。

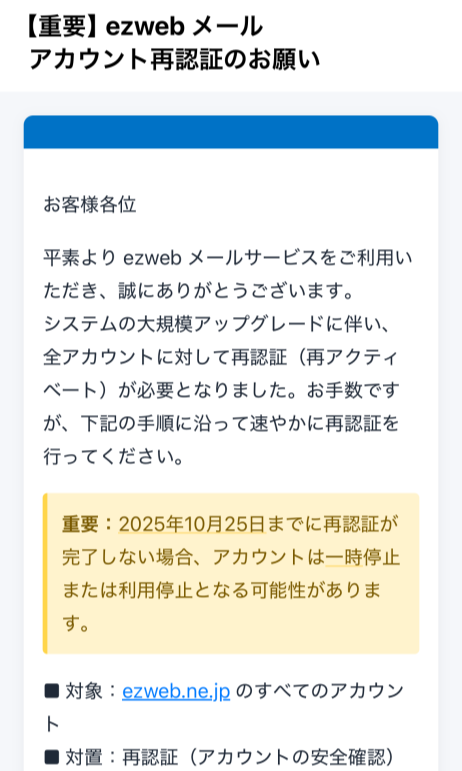

3. 異常に短い期限設定(2025年10月25日まで) メール画像を確認すると「2025年10月25日までに再認証が完了しない場合、アカウントは一時停止または利用停止となる可能性があります」という緊急性を煽る文言が記載されています。これはフィッシング詐欺の典型的な手口です。本物のサービスであれば、もっと余裕のある期間を設定し、複数回の通知を行います。

4. 実在しない「システムの大規模アップグレード」 メール本文には「システムの大規模アップグレードに伴い、全アカウントに対して再認証(再アクティベート)が必要」と記載されていますが、KDDIの公式サイトやニュースリリースにそのような発表は一切ありません。重要なシステム変更であれば、必ず事前に公式発表があります。

5. ezweb.ne.jpの現状との矛盾 ezweb.ne.jpドメインは2018年4月以降、新規提供は終了していますが、既存利用者は引き続き使用可能です。しかし、全アカウントに対して一斉に再認証を求めるような大規模な対応を、KDDIが告知なしに実施することは考えられません。

フィッシング詐欺とは?2025年の最新動向

フィッシング詐欺とは、実在する企業や組織を装い、偽のメールやSMSを送信して偽サイトに誘導し、個人情報(ID、パスワード、クレジットカード番号など)を詐取する犯罪行為です。

驚くべき被害の実態

2025年8月にフィッシング対策協議会に報告されたフィッシング件数は193,333件にも上り、悪用されたブランドは99ブランドに達しています。特にクレジット・信販系、EC系、証券系を中心に被害が拡大しており、手口は日々巧妙化しています。

2025年上半期におけるインターネットバンキングに係る不正送金事犯の被害総額は約42億2,400万円に達し、その約9割がフィッシング詐欺によるものです。もはや「自分は騙されない」という油断は通用しない状況になっています。

なぜあなたのもとにこのメールが届いたのか?

フィッシングメールが届く理由は主に以下の通りです:

1. メールアドレスの流出 過去のデータ漏洩事件や、ウェブサイトへの登録情報が犯罪者の手に渡り、ターゲットリストに含まれている可能性があります。

2. 無差別攻撃 ezweb.ne.jpやau.comのドメインを持つメールアドレスを自動生成し、存在するかどうかを確認せずに大量送信しています。

3. auユーザーの多さ auは国内大手キャリアであり、ユーザー数が多いため、無差別に送信しても一定数が実際のユーザーに届く確率が高くなります。

フィッシング詐欺メールの見分け方【完全版】

基本チェック項目

1. 送信元アドレスの徹底確認 表示名だけでなく、@以降のドメインを必ず確認してください。ただし、前述の通りアドレスは偽装可能なため、これだけでは判断できません。

2. 日本語の不自然さ

- 字体やフォントの違和感

- スペースや改行の不自然な使い方

- 専門用語の誤用

- 敬語の使い方の誤り

3. 緊急性を煽る文言 「24時間以内」「即座に対応」「アカウント停止」などの脅迫的な表現は詐欺の典型的特徴です。

4. URLの確認 リンクにカーソルを合わせる(クリックしない)と、実際の遷移先URLが表示されます。公式ドメインと異なる場合は詐欺です。

高度な確認方法

送信ドメイン認証の確認(Gmailの場合)

- メール右上の「その他」(3点ボタン)をクリック

- 「メッセージのソースを表示」を選択

- 「SPF」「DKIM」「DMARC」の項目を確認

- すべてが「PASS」であれば認証済み、「FAIL」は偽装の可能性大

この方法により、送信者が本当に公式ドメインの管理者であるかを技術的に確認できます。

今すぐ実践すべき対策【段階別】

【緊急】メールを受信したら

- メール内のリンクをクリックする

- 添付ファイルを開く

- メールに返信する

- 記載されている電話番号に連絡する

- メールを削除せず保存:証拠として残しておく

- 迷惑メールとして報告:メールサービスのフィルター精度向上に貢献

- 公式アプリで確認:マイauアプリから本当に通知があるか確認

- 公式窓口に問い合わせ:メール記載の連絡先ではなく、公式サイトから問い合わせ

【重要】情報を入力してしまった場合

もしフィッシングサイトで情報を入力してしまった場合、以下を直ちに実行してください:

- パスワードを変更:公式サイトから直接ログインして変更

- 二段階認証の確認:不審なデバイス認証がないか確認

- ログイン履歴の確認:身に覚えのないアクセスがないかチェック

4. クレジットカード会社に連絡:カード情報を入力した場合は即座に停止依頼

5. 銀行に連絡:口座情報を入力した場合は取引停止を依頼

6. au/KDDIカスタマーサポートに連絡:

- au携帯電話から:157(無料)

- 一般電話から:0077-7-111(無料)

7. 警察に相談:最寄りの警察署または各都道府県の「フィッシング110番」

8. フィッシング対策協議会に報告:info@antiphishing.jp

9. 同じパスワードを使用している他サービスのパスワード変更

【予防】今後被害に遭わないための対策

1. 多要素認証(MFA)の設定 パスワードだけでなく、スマートフォンへの認証コード送信など、複数の認証方法を組み合わせることで、万が一パスワードが漏洩しても不正ログインを防げます。

2. パスワードマネージャーの利用

- 各サービスごとに異なる強力なパスワードを自動生成

- 正規サイトでのみ自動入力されるため、フィッシングサイトでは機能しない

- 推奨アプリ:1Password、Bitwarden、LastPass

3. パスキーの導入 パスワードの代わりに生体認証や端末認証を使用する最新技術。フィッシング詐欺に対して極めて高い防御力を持ちます。

1. メール内リンクを使わない原則 重要なサービスは公式アプリをインストールするか、ブラウザのブックマークから直接アクセスする習慣をつけましょう。

2. 定期的な確認

- クレジットカードの利用明細を毎週確認

- 銀行口座の入出金を毎週確認

- 各サービスのログイン履歴を月1回確認

3. メールアドレスの使い分け

- 重要なサービス用

- ショッピングサイト用

- 登録用(捨てアドレス) を分けることで、被害の拡大を防げます。

4. セキュリティ強化されたメールサービスへの移行 送信ドメイン認証(DMARC)に対応し、正規メールにブランドロゴが表示されるメールサービス(Gmail、Apple iCloud メール、auメール、ドコモメールなど)の利用を検討してください。

au/KDDIの正規連絡方法を知る

- 複数チャネルでの通知

- メール

- マイauアプリ内通知

- SMS(共通番号「0005」から始まる番号を使用)

- 十分な猶予期間 重要な手続きには最低でも1〜2ヶ月の猶予があり、複数回の事前通知があります。

- 公式発表の存在 重要なシステム変更は必ずKDDI公式サイトのニュースリリースに掲載されます。

- 送信ドメイン認証対応 公式メールは送信ドメイン認証(SPF、DKIM、DMARC)をすべて通過し、対応メールサービスではauロゴが表示されます。

公式問い合わせ先

- au携帯電話から:157(無料)

- 一般電話から:0077-7-111(無料)

- My auアプリ:アプリ内チャットサポート

- 公式サイト:https://www.au.com/

よくある質問と誤解

Q1: 送信元が「au.com」だから本物では?

A: メールアドレスは技術的に簡単に偽装できます。表示上「au.com」から送信されているように見えても、実際の送信元は異なる可能性があります。送信ドメイン認証の確認が必須です。

Q2: メール内容が丁寧で日本語も自然なので本物?

A: 近年のフィッシングメールは、正規メールをコピーしているため、日本語が自然で違和感がないものが増えています。内容だけでは判断できません。

Q3: リンクをクリックしただけなら大丈夫?

A: リンクをクリックしただけで、情報を入力していなければ、直接的な被害は通常ありません。ただし、マルウェア感染のリスクがあるため、ウイルススキャンを実施してください。

Q4: 同じパスワードを使っている他サービスも危険?

A: はい、極めて危険です。一つのサービスでパスワードが漏洩すると、同じパスワードを使用している全サービスで不正ログインされる可能性があります(パスワードリスト攻撃)。

Q5: auを解約したのにメールが届くのはなぜ?

A: フィッシング詐欺は無差別に送信されるため、契約状況は関係ありません。むしろ、解約済みであることが詐欺である決定的な証拠になります。

最新のフィッシング詐欺手口【2025年版】

巧妙化する手口

1. リアルタイムフィッシング(中間者攻撃) 被害者が偽サイトに入力した情報を、犯罪者がリアルタイムで本物のサイトに入力し、二段階認証コードまで詐取する高度な手法。これにより、多要素認証も突破されるケースが増加しています。

2. クローキング技術 セキュリティツールやボットからのアクセスには正常なページを表示し、一般ユーザーにのみフィッシングページを表示する技術。これにより、検知を回避しています。

3. 正規メール模倣 実際にサービス提供事業者が送信している注意喚起メールをそのままコピーしたフィッシングメールも確認されており、判別が極めて困難になっています。

4. Unicode文字の悪用 見た目は同じでも、実際には異なるUnicode文字を使用することで、URLやメールアドレスを偽装する手法(例:「аu.com」のaがキリル文字)。

狙われやすいタイミング

- 給料日前後:お金に関する不安を煽りやすい

- 年末年始・大型連休前:サポート窓口が休業で確認が遅れる

- 税金申告時期:国税庁を装った詐欺が増加

- 大規模セール期間:EC サイトを装った詐欺が増加

企業・組織としての対策も重要

個人の対策だけでなく、サービスを提供する企業側の対策も重要です。

企業に求められる対策

1. 送信ドメイン認証の強化 SPF、DKIM、DMARCすべてに対応し、DMARCポリシーを「reject」に設定することで、なりすましメールの配送を防止できます。

2. BIMI(Brand Indicators for Message Identification)の導入 認証マーク証明書(VMC)を取得し、正規メールにブランドロゴを表示することで、視覚的に本物を判別できるようにします。

3. SMS共通番号の利用 SMS送信には「0005」で始まる国内モバイルキャリア共通番号を使用し、URL記載を避けることが推奨されています。

総務省の取り組み

2025年9月1日、総務省は通信事業関連の業界4団体に対し、以下を要請しました:

- フィルタリング判定技術の向上

- 送信ドメイン認証(DMARC)対応の強化

- フィッシング対策サービスの利用者への周知・啓発

3ヶ月ごとに取り組み状況を報告することも要請されており、今後さらなる改善が期待されます。

まとめ:冷静な判断と迅速な行動が鍵

今回受信したEZwebメールアカウント再認証のメールは、複数の決定的な証拠からフィッシング詐欺である可能性が極めて高いと結論づけられます。

重要なのは以下の3点です:

- メール内のリンクは絶対にクリックしない

- 公式アプリや公式サイトから直接確認する

- 情報を入力してしまった場合は即座に対応する

フィッシング詐欺は日々進化しており、「自分は騙されない」という過信が最大の弱点となります。2025年の被害総額が示す通り、誰もが被害者になりうる状況です。

しかし、正しい知識と適切な対策により、被害は確実に防ぐことができます。本記事で紹介した見分け方と対策を実践し、大切な個人情報と資産を守ってください。

不審なメールを受信したら、一人で判断せず、必ず公式窓口に確認することが何より重要です。そして、この情報を家族や友人とも共有し、社会全体でフィッシング詐欺に立ち向かいましょう。

- 警察庁 フィッシング110番:各都道府県警察のサイバー犯罪相談窓口

- フィッシング対策協議会:info@antiphishing.jp

- 消費者ホットライン:188(いやや!)

- au/KDDIカスタマーサポート:157(au携帯から)/ 0077-7-111(一般電話から)

あなたの警戒心は正しかったのです。この記事が、あなたと大切な人々を守る一助となれば幸いです。

コメント